Серверді бұзу жағдайында хакерлер кейбір бэкдор, қабықша және т.б. қалдыру үшін файлдарды өзгерте алады. Өзгертілген файлдарды модификациялау күнімен бақылауға болады, бірақ бұл күнді сенсорлық утилит арқылы оңай шығаруға болады.

Оның орнына сіз файл тексерулерін салыстыра аласыз. Егер файлдың бақылау сомасы бар болса, файл өзгертілген. Бұл әдіс кез келген файлдар үшін қолданылуы мүмкін: конфигурация файлдары, сайт файлдары, орындалатын файлдар және т.б.

Файлдар жинақтарын есептеу үшін, мысалы, / etc қалтасында, find және sha256sum командаларының комбинациясын пайдаланамыз:

# табуға болады / etc -type f | xargs sha256sum> file.txt

F- файлы жалауы тек файлдарды іздейтінін көрсетеді (қалталар үшін бақылау сомасын есептеуге болмайды) және file.txt - барлық табылған файлдардың хэш сомалары жазылатын файлдың атауы.

Егер бақылау сомасын тек кейбір файлдар, php-ді ғана есептеу қажет болса, онда -name \ *. Php- жалауын көрсету керек (файл маскасы * кері қиғаш сызықпен қашу керек):

# www -type f-атауын табу \ *. php | xargs sha256sum> file.txt

Сондай-ақ белгілі бір файл үшін бақылау сомасын есептеуге болады:

# sha256sum backup.tar.gz> file.txt

Енді хэш сомаларын файлдардың хеш сомасы арқылы салыстырыңыз:

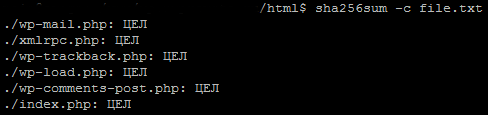

# sha256sum -c file.txt

Егер белгілі бір файлдың бақылау сомасы file.txt файлымен сәйкес келсе, онда бұл файл соңғы тексеруден кейін өзгерген жоқ. Тұтастығы файлға қарсы TARGET белгісімен көрсетіледі.

Әрине, бұл сізге серверді қорғауға көмектеспейді, бірақ хакерлік қатысудың іздерін табуда қосымша көмек береді.

Sha256-дан басқа кез-келген басқа алгоритмді пайдалануға болады: md5, sha512, sha1, sha384.